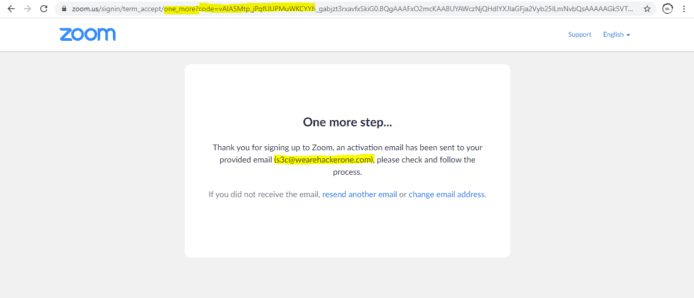

日前有保安專家撰寫文章,指他能夠輕鬆破解每一個 Zoom 帳戶。他指 Zoom 在核實用戶身份時,會傳送一個核實電郵到用戶的註冊電郵,但即使收不到註冊電郵,只要複製在網址列出現的一段編碼,並貼上到另一頁面,即可通過用戶身份核實過程。

一位網絡安全專家「s3c」在外媒《Medium》撰文,並發表了一段影片,證明他能夠破解任何一個 Zoom 帳號。簡單來說,就是以破解者的 Facebook 帳戶來登入受害者的 Zoom 帳戶。他形容了整個破解過程:

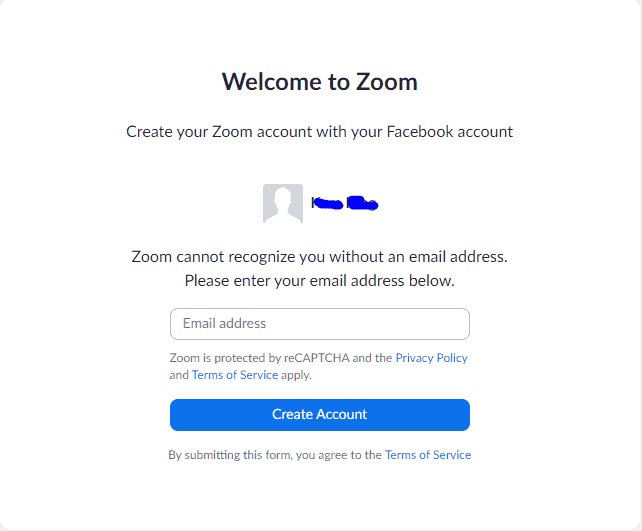

Zoom 在核實用戶身份時,會發送一個核實電郵到用戶的註冊電郵帳戶。但他發現,只要在登入時選擇以 Facebook 登入,而該 Facebook 帳戶是沒有連結任何電郵地址的話,Zoom 會要求用戶輸入一個電郵地址。

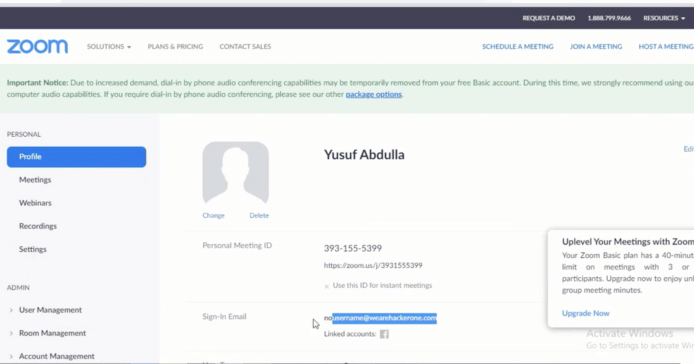

輸入受害人的電郵地址。在出現提醒用戶收取核實電郵的畫面中,複製瀏覽器網址列上出現的一段編碼。而在另一個頁面上,將這段已複製的編碼貼上,即可跳過從核實電郵點擊連結的過程,通過用戶核實。即是說就算這名破解者收不到核實電郵,都能使用受害人的電郵地址,並使用破解者的 Facebook 帳戶來登入受害人的 Zoom 帳戶。

投稿者「s3c」指出,如果他知道一間公司其中一個人的帳戶,如 [email protected],他可假扮另一個網址如 [email protected] 然後登入前者的帳戶,再於帳戶通訊錄中,得出該公司其他帳戶的名稱,然後就可破解整間公司的 Zoom 帳戶。

撰文者「s3c」指出只有他自己測試自己的帳戶,而並無破解其他人的帳戶。他表示已在 3 月 30 日向 Zoom 的保安團隊報告此漏洞,在 4 月 1 日此漏洞得以修正,而「s3c」則指自己因此收到了 3000 美元的獎金。

at 2 from Yusuf Abdulla on Vimeo.

資料來源:Medium

分享到 :

最新影片