日前有保安研究人員在一部完全安裝 Windows 10 保安升級檔的電腦上,成功利用「Zero-day」零時差攻擊漏洞取得系統管理員級權限。這位人士在微軟未發表修補更新的情況下,就在 Twitter 公佈了這個漏洞,更在 GitHub 公佈了攻擊程式,恐怕有機會被黑客利用。

圖片來源 : HotHardware

一位名為「SandboxEscaper」的保安研究人員日前在其 Twitter 帳戶上發出帖文,指在 Windows 的工作排程器的 Advanced Local Procedure Call (ALPC) 界面中,發現本機用戶能獲得系統管理員權限的漏洞。

https://twitter.com/SandboxEscaper/status/1034125195148255235

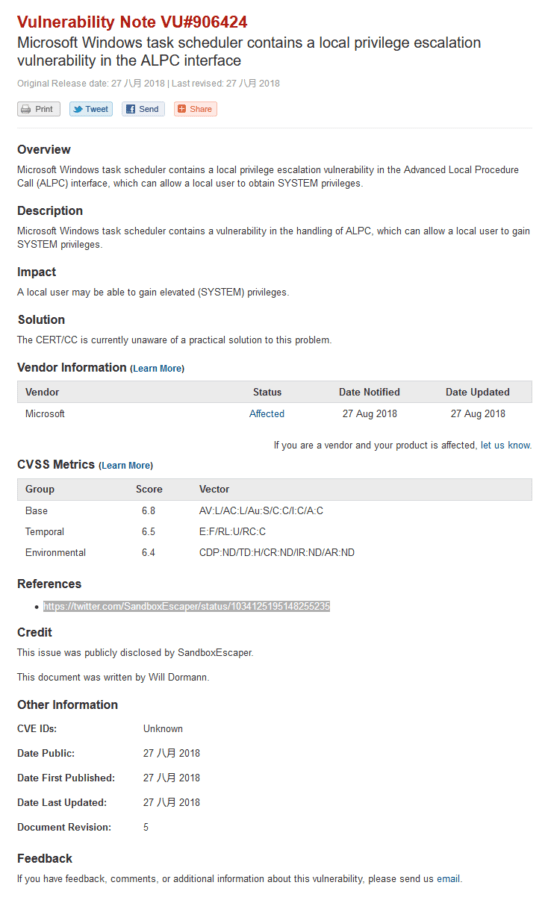

美國電腦網路危機處理中心(CERT/CC)已確認了漏洞在 64 位元的 Windows 10 和 Windows Server 2016 的系統中存在。美國電腦網路危機處理中心分析師 Will Dorman 在 Twitter 發文指,在已安裝最新修正檔的 64 位元 Windows 10 系統內也發現相關漏洞。他指在微軟發佈修補更新前,沒有阻止攻擊者利用漏洞的方法。Microsoft 在回應《Tom’s hardware》的查詢時指,在 9 月 11 日 (星期二) 的更新中會提供解決方案。

I've confirmed that this works well in a fully-patched 64-bit Windows 10 system.

LPE right to SYSTEM! https://t.co/My1IevbWbz— Will Dormann (@wdormann) August 27, 2018

▲ 美國電腦網路危機處理中心報告

▲ 美國電腦網路危機處理中心報告

圖片來源 : cnbeta

外媒《Tom’s hardware》的編輯指,SandboxEscaper 應該曾向 Microsoft 匯報,但有不太好的經歷,才會選擇在 Twitter 公開。該編輯又指,如果黑市提出的價錢比程式生產商高很多,有些人會寧願把漏洞出售。

資料來源 : Tom’s hardware﹑Will Dormann’s Twitter﹑SandboxEscaper’s Twitter

分享到 :

最新影片